Penetration Testing

Unter dem Begriffen PenTest, Penetrationstest, Penetrationtest, Vulnerability Assessment, Schwachstellenanalyse versteckt sich ein und das selbe. Eine professionelle Untersuchung von IT-Systemen auf Schwachstellen.

Dabei zielt der PenTest darauf ab, neu eingeführte Software oder Systeme strukturiert auf Schwachstellen zu untersuchen und diese zu melden. Die Verantwortlichen Administratoren können daraufhin die Schwachstellen schließen. Dieses proaktive Verhalten kann vor möglichen Angriffen schützen.

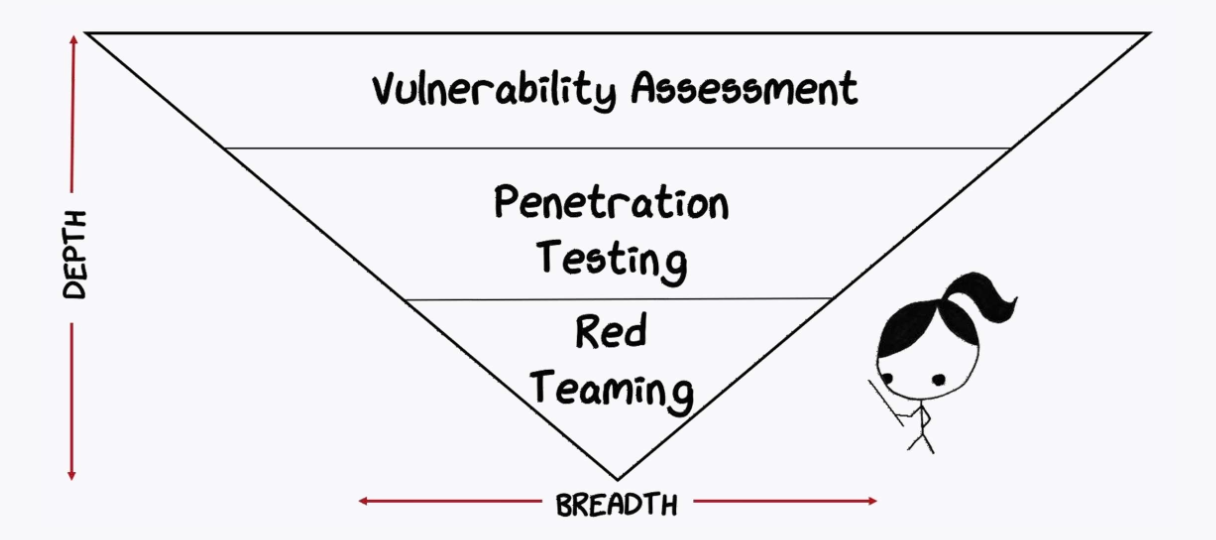

Je nach dem wie tief diese Tests ausfallen, treffen hierzu andere Begriffe zu. Ein Vulnerability Assessment hat meist ein breiteres Spektrum als bspw. ein Pentest oder ein Red Teaming.

Was tut man bei einem Penetration Test?

Grundsätzlich werden mit Hilfe von Tools verschiedene Angriffsmuster nachgestellt und bekannte Angriffsmethoden auf dem jeweiligen Zielsystem ausprobiert. Dabei werden folgende Komponenten typischerweise einem Pentest unterzogen:

- Netzwerk Komponenten

- Router

- Switches

- Load Balancers

- IDS und IPS

- Firewalls etc.

- WLAN

- Server

- Webserver

- Datenbanken

- Fileserver

- Telefonanlagen

- Zugangskontrollen

Folgende Tools kommen dabei zum Einsatz:

- Port Scanner

- Schwachstellen Scanner

- Sniffer

- Paket Generatoren

- Password Cracker

Welche Verfahren gibt es bei einem Penetration Test?

Generell wird zwischen Blackbox-, Whitebox- und Greybox-Tests unterschieden. Dabei wird nach Informationsgehalt der Angreifer/Tester abgestuft. Im Rahmen vom Blackbox Tests kennen die Tester nur die Adressinformationen des zu testendes Ziels. Im Whitebox Tests besitzen die Tester umfangreiches Wissen über die aktuelle Systemlandschaft. Greybox ist eine Mischung aus beidem.

Potenzielle Nachteile

- Externe Dienstleister bekommen Einsicht in Interna

- Pentests verursachen Schäden die behoben werden müssen oder nicht mehr behoben werden können

- Momentaufnahme

Rechtslage

Zur Vermeidung von Problemen (Hackerparagraphen) sollte folgendes im Vorfeld geklärt werden:

- Das Management authorisiert eindeutige Personen mit dem Test

- Durchführung der Tests ist dokumentiert (Aufgabenbeschreibung)

- Einsatz der Programme außerhalb der dienstlichen Tätigkeit ist untersagt

- Einverständnis des Systemeigentümers muss vorliegen und sollte abgesprochen sein

- Auftrag sollte detailliert schriftlich festgehalten werden

- Während der Durchführung Protokolle schreiben

- Ergebnisse unterliegen der Geheimhaltung

- Bei Schädigung dritter ist der Test abzubrechen und die Personen zu informieren