IPsec

IPsec ist eine Gruppe von Protokollen um Datenpakete über ein unsicheres Carrier Netzwerk (ISP) sicher zu Übertragen. Dabei werden die Datenpakete vor dem Transport zum Ziel verschlüsselt. Es handelt sich dabei um ein Overlay Network und nutzt Konzepte eines VPN.

Dafür stellt IPsec zwei grundlegende Tunnelmechanismen bereit:

Da IPsec kein Broadcast unterstützt und vor allem Routing Protokolle wie OSPF solche Mechanismen nutzen, wird IPsec auch häufig in Kombination mit GRE genutzt um sicher Routing Informationen über eine gesicherte Verbindung zu verteilen. Auch wird dies dann als GRE over IPsec bezeichnet.

IKEv1 Ablauf

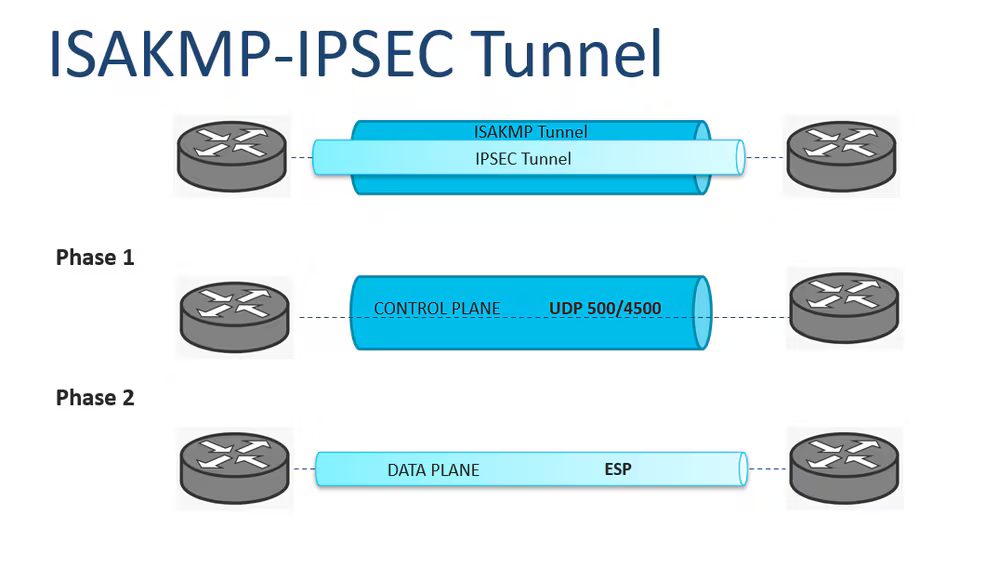

IPsec nutzt IKE (Internet Key Exchange) um eine sichere Verbindung aufzubauen. Dabei wird in der Version 1 in zwei Phasen unterschieden. Phase 1 und Phase 2.

IKE beruht wiederrum auf dem Internet Security Association and Key Management Protocol (ISAKMP) Framework, welche im Kontext von Cisco synonym genutzt werden.

Phase 1 baut einen bidirektionale Verbindung beider Parteien (Security Associations - SA). Da dieser Phase 1 Tunnel bidirektional aufgebaut ist, kann jeder der beiden Partner den Start von Phase 2 einleiten.

IKEv1 Phase 1

Main Mode

Phase 1 kann in zwei unterschiedlichen Modi ausgeführt werden. Main Mode: Nutzt insgesamt 6 Nachrichten um eine gesicherte Verbindung aufzubauen. Dieser Modus schützt dabei die Identitätsinformationen und ist im Vergleich zum Aggressiv Mode etwas langsamer. - Die Identität der beiden Peers bleibt geheim.

- MM1: Innerhalb der ersten Nachricht schickt der Initiator dem Responder ein oder mehrere Angebote wie die Security Association (SA) aufgebaut werden kann. Davon muss einer dieser Angebote von dem Peer angenommen werden, damit die VPN Verbindung aufgebaut werden kann. Dieses Angebot beinhaltet folgende Parameter.

- H.A.G.L.E

- Hashing - MD5 or SHA

- Authentication - PSK or Signaturen

- Diffie Hellmann Groups - 1,2,3,4,5 …

- Lifetime - Default 24h

- Encryption - AES, DES, 3DES

- H.A.G.L.E

- MM2: Der Peer/Responder antwortet in dieser Nachricht mit dem Offer was vom Initiator angenommen wurde.

- MM3: In der dritten Nachricht startet der Initiator den Diffie Hellmann Schlüsselaustausch basierend auf der ausgehandelten Gruppe.

- MM4: Der Responder antwortet mit seinem eigenen Schlüssel.

- MM5: Der Initiator startet die Authentication und sendet den Responder seine IP Adresse

- MM6: Der Responder sendet ähnliche Pakete zurück und authentifiziert die Sitzung. Zu diesem Zeitpunkt ist die SA aufgebaut.

Aggressiv Mode

- Aggressiv Mode: Ziel vom Aggressiv Mode ist die Geschwindigkeit vom Main Mode zu verringern. So wird die Abhandlung in nur drei Nachrichten vorgenommen. Der Initiator gibt die Sicherheitszuordnung vor. Der Responder ist eher passiv.

- Zusätzlich ist der Aggressiv Mode unsicherer, weil die beiden Peers abhöranfällig werden.

- AM1: In dieser Nachricht wird alle Informationen von MM1-MM3 und MM5 ausgetauscht.

- AM2: Enthält alle Informationen von MM2, MM4 und MM6

- AM3: Authentifiziert die Sitzung durch MM5

Konfigurationsbeispiel Cisco

Für die Konfiguration der Phase 1 ist eine Erstellung der ISAKMP Policy auf den Router notwendig. Diese Policy beinhaltet die notwendigen H.A.G.L.E Parameter für den ersten Austausch.

IKE Phase 2

Hier findet der eigentliche Datentransport mit verschlüsselten IPsec statt.