Access Control Lists

-

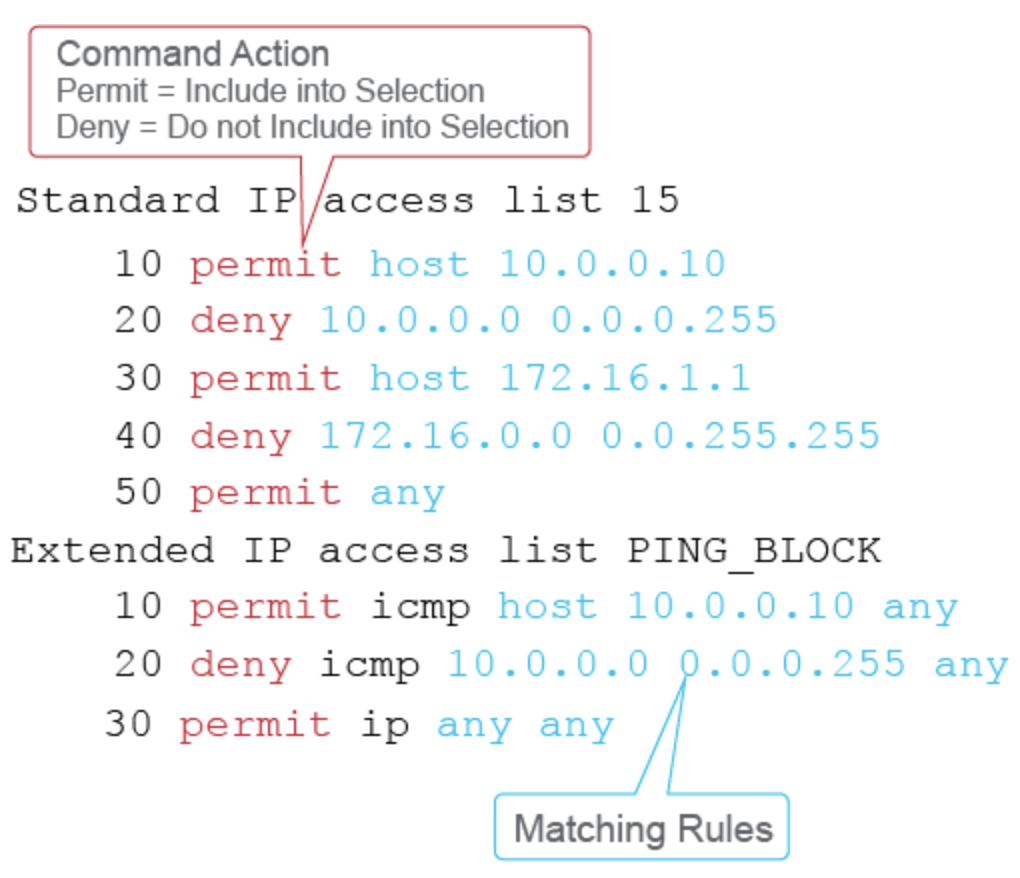

Wird wie eine Firewall von oben nach unten abgearbeitet.

- Top Down - First Match

-

Sobald die ACL einen Eintrag hat, gibt es einen Implicit Deny auch wenn dieser nicht in der show run config steht

-

Umgekehrte Wildcard Masken

- Bspw kann nur das dritte Octet vergleichen werden durch

10 permit 0.0.2.0 255.255.0.255

- Bspw kann nur das dritte Octet vergleichen werden durch

-

Eine ACL kann mehrere ACEs (Access Control Entries) haben

- Reihenfolge kann über Nummerierung mitgegeben werden.

- Bspw.

10 permit host 192.168.32- Je niedriger der Wert umso höher steht er in der Liste

Konfiguration

- ACLs werden im Global Config Mode erstellt

- ACLs müssen auf Interfaces zugewiesen werden

- Dabei kann man sich für inbound und outbound entscheiden

- Pro Interface kann es nur eine Inbound und eine Outbound ACL geben

ACL Typen

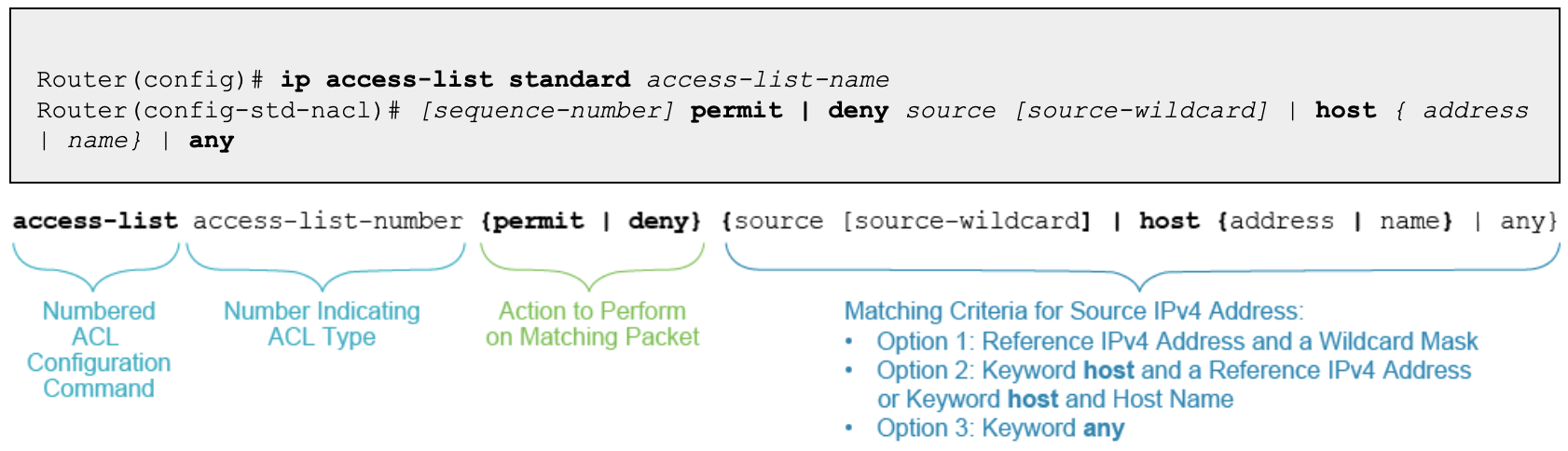

Named / Numbered ACL

- Standard und Extended ACL können Numbered und Named ACLs haben

- Immer Named Access List bevorzugen

- `ip access-list standard

- `ip access-list standard

- Numbered Access List

- `access-list

- `access-list

Standard ACL

- Nur Source Single Host (/32) oder Any (0.0.0.0/0)

- Standard ACL so Nahe wie möglich an der Destination

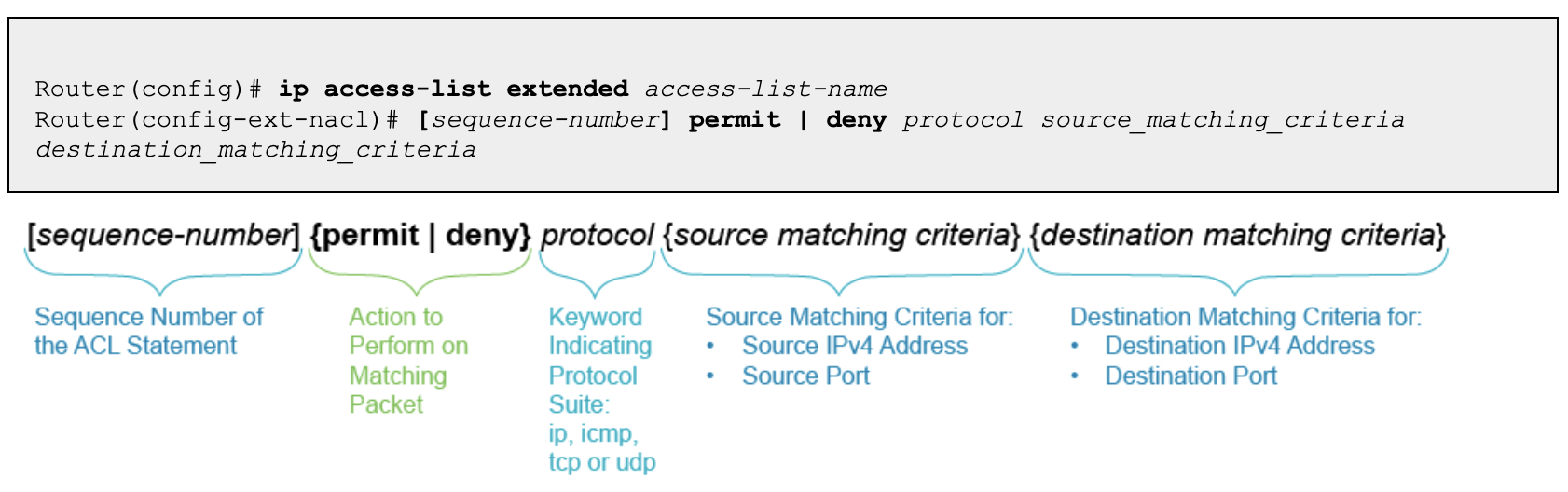

Extended ACL

- Extended ACL soll so früh wie möglich am Source gefiltered werden

- Damit die Pakete nicht unnötig durch die nächsten Netze geschickt werden sobald sie blockiert werden.

- Damit die Pakete nicht unnötig durch die nächsten Netze geschickt werden sobald sie blockiert werden.

Löschen oder Ändern

- Bei Löschen von verwendeten numbered access lists wird es zu einem permit any

- Bei Änderungen von einer Regel, zuerst die neue Regel schreiben und danach die falsche Zeile löschen

ACL für IOS

- Bestimmte Pakete gehen an einer Outbound ACL vorbei wenn sie vom IOS kommen

- Möchte man bspw. Telnet verbieten, geht das nicht durch eine Outbound ACL

- Pakete die vom Router selbst kommen werden an der Outbound Access List vorbei geschleust